Seguridad en aaPanel: si gestionas servidores o alojas proyectos en un panel como este, proteger tu infraestructura no es opcional, es una prioridad de negocio. En Entornodev, donde ofrecemos dominios, hosting, VPS y soporte experto en WordPress, vemos a diario cómo una configuración cuidada del panel marca la diferencia entre un sitio estable y otro vulnerable. Por eso hemos preparado esta guía práctica con 10 consejos clave para reforzar aaPanel, explicados con un lenguaje claro, pasos accionables y recomendaciones que puedes aplicar hoy mismo, incluso si no eres un perfil 100% técnico. El objetivo: que salgas con una lista de tareas y un plan realista para blindar tu servidor sin sacrificar rendimiento ni operatividad.

¿Por qué la seguridad en aaPanel importa para tu negocio?

aaPanel es un panel de control muy popular por su facilidad de uso y su gran ecosistema de complementos. Pero precisamente por su accesibilidad, muchos usuarios posponen el endurecimiento del servidor. Esa es una mala idea. Cada día se automatizan millones de intentos de intrusión que recorren Internet buscando configuraciones por defecto, contraseñas débiles y puertos abiertos. Si no ajustas tu panel, tarde o temprano te tocará.

Los impactos de una brecha de seguridad no son solo técnicos. Hablamos de pérdida de ingresos por caídas, daño reputacional por filtración de datos, penalizaciones SEO por malware y costes de recuperación que pueden multiplicar por diez el ahorro de “no invertir” en seguridad. La buena noticia: con consejos de seguridad para aaPanel bien aplicados, el riesgo se reduce drásticamente y la gestión diaria se vuelve más tranquila.

Checklist rápido de endurecimiento con aaPanel

Antes de entrar al detalle, aquí tienes un resumen que puedes usar como lista de verificación. Profundizamos en cada punto más abajo.

- Endurece el acceso al panel: cambia puerto, activa doble verificación si está disponible, restringe por IP, habilita alertas.

- Fortalece SSH: claves en lugar de contraseña, deshabilita root, usa puertos no estándar, limita intentos.

- Configura el firewall: solo puertos necesarios, listas de acceso, reglas claras y registro de eventos.

- Actualiza panel, sistema y servicios: plan de parches con ventana de mantenimiento y backups previos.

- Implementa WAF/ModSecurity: reglas OWASP, protección frente a inyección, XSS y escaneos comunes.

- Obliga HTTPS y TLS robusto: certificados Let’s Encrypt o EV, HSTS, redirecciones y cifrados modernos.

- Aísla sitios y usuarios: permisos mínimos, pools PHP independientes, bloqueo de funciones peligrosas.

- Backups 3-2-1: copias locales y remotas, cifrado, retenciones, restauraciones de prueba frecuentes.

- Monitorización y alertas: recursos, procesos, accesos, integridad de archivos y notificaciones en tiempo real.

- Escaneos de malware y hardening de CMS: análisis programados y refuerzo de WordPress desde el servidor.

Consejo 1: Fortalece el acceso al panel

El primer paso de cualquier guía de seguridad en aaPanel es impedir accesos no autorizados al propio panel. Si alguien entra, el resto de medidas pierde fuerza. Aquí te explicamos cómo elevar el nivel de forma inmediata.

Cambia el puerto y la URL de acceso

Por defecto, muchos bots escanean los puertos y rutas típicas de paneles. Modificar el puerto del panel y la ruta de acceso añade una capa de seguridad por ocultación que evita ataques automatizados. Desde el área de seguridad de aaPanel puedes ajustar el puerto del servicio del panel y, si tu versión lo permite, personalizar la ruta de acceso al login. Anota el nuevo puerto y actualiza las reglas del firewall.

Activa verificación en dos pasos (si tu versión lo soporta)

La autenticación de dos factores detiene a cualquiera que robe o adivine tu contraseña. Si tu instalación de aaPanel incluye verificación en dos pasos (por ejemplo, mediante aplicaciones como Google Authenticator), actívala para el usuario administrador y para cualquier cuenta con privilegios. En caso de que tu versión no disponga de 2FA, agrega al menos una capa de protección adicional con BasicAuth en el nivel del servidor web para la ruta del panel.

Restringe el acceso por IP

Permitir el acceso al panel solo desde direcciones IP de confianza es muy efectivo. Si sueles administrar desde una oficina o una VPN estable, configura una lista blanca de IPs. Para accesos itinerantes, mantén una VPN y habilita solo la IP del túnel. Recuerda crear una vía de recuperación antes de bloquear, por si cambia tu IP.

Habilita alertas de inicio de sesión

Las notificaciones de acceso (por correo o mensajería) te avisan en tiempo real cuando alguien inicia sesión o lo intenta. Configura alertas por intentos fallidos elevados, cambios de contraseña o modificaciones críticas de configuración. De esta forma detectas comportamientos sospechosos al momento.

Consejo 2: Endurece SSH como si fuera la puerta principal

Muchos ataques no van al panel, van directo a SSH. Un servidor con SSH mal configurado es un objetivo fácil. Estos son los ajustes esenciales para proteger tu servidor con aaPanel desde el nivel del sistema:

- Claves SSH en lugar de contraseñas: genera un par de claves y deshabilita la autenticación por contraseña. Así, aunque alguien conozca el usuario, no podrá entrar sin la clave privada.

- Deshabilita el acceso directo a root: crea un usuario con privilegios sudo y bloquea el login de root. Obliga a escalar privilegios de forma auditable.

- Cambia el puerto por defecto: evita el 22 para reducir ruido de bots. Recuerda ajustar el firewall.

- Limita intentos y aplica bloqueo temporal: soluciones como Fail2ban funcionan muy bien para frenar fuerza bruta.

- Restringe por IP: igual que con el panel, si puedes, limita quién puede alcanzar SSH mediante reglas del firewall y, preferiblemente, una VPN.

- Banner y logs: añade un banner legal disuasorio y verifica que los registros se rotan y conservan el tiempo necesario para auditoría.

Con estas medidas, las oportunidades de intrusión por fuerza bruta caen en picado. Una vez establecidas, administrarás con más confianza y menos ruido de intentos fallidos.

Consejo 3: Firewall y control de superficies expuestas

El firewall es tu filtro. Solo debería estar abierto lo imprescindible para operar. En aaPanel cuentas con herramientas para gestionar iptables de forma visual. El objetivo es simple: cerrar todo y abrir solo lo necesario.

- Define una política por defecto restrictiva: deniega por defecto y permite explícitamente puertos como 80/443 (web), el puerto del panel y el puerto SSH que hayas configurado.

- Listas blancas y negras: para administración, usa listas blancas de IP; para bloquear abusos, listas negras dinámicas basadas en detectores (por ejemplo, Fail2ban).

- Reglas por servicio: si no usas correo en el servidor, no abras 25/465/587. Si no usas FTP, mejor desinstálalo.

- Registros y notificaciones: habilita logging para eventos de firewall y revisa los patrones semanales. Detectarás escaneos y puertos tentados.

Una estrategia de firewall bien definida reduce la superficie de ataque y simplifica el análisis cuando ocurre algo anómalo.

Consejo 4: Actualiza aaPanel, el sistema y los servicios sin romper nada

La gestión de parches es una de las mejores “pólizas de seguro” de seguridad. Los atacantes explotan con rapidez vulnerabilidades conocidas. Al mismo tiempo, actualizar sin plan puede causar caídas. La receta es equilibrada:

- Calendario de mantenimiento: define una ventana de actualización recurrente fuera de horas pico y comunícala al equipo.

- Backups previos y punto de restauración: siempre antes de aplicar parches del sistema, del panel o de servicios como Nginx/Apache, PHP o MySQL/MariaDB.

- Entorno de pruebas: cuando sea posible, replica tu stack crítico en un staging y valida la actualización.

- Versiones soportadas: usa versiones de PHP y bases de datos aún en soporte. Evita obsoletos por compatibilidad.

- Automatización prudente: paquetes de seguridad críticos pueden actualizarse automáticamente; componentes sensibles, mejor bajo control manual.

En aaPanel verás actualizaciones del panel y de módulos. No acumules parches; cuanto más tiempo, mayor la brecha y el salto de cambio.

Consejo 5: WAF y ModSecurity para frenar ataques web

La mayoría del tráfico malicioso entra por la capa web. Por eso un Web Application Firewall bien configurado es clave. En el ecosistema de aaPanel puedes activar ModSecurity con conjuntos de reglas como OWASP Core Rule Set y, en algunas instalaciones, un WAF específico del panel.

- Activa ModSecurity en Apache o Nginx y carga reglas actualizadas para bloquear inyecciones SQL, XSS, LFI/RFI y patrones de bot.

- Modo detección primero: en proyectos con tráfico real, empieza en “solo detección”, monitoriza falsos positivos y después pasa a bloqueo.

- Exclusiones finas: determinadas rutas (como paneles de edición o APIs internas) pueden requerir excepciones. Documenta cada cambio.

- Registro y ajuste continuo: revisa logs de ModSecurity. Las amenazas evolucionan; tus reglas también.

Con un WAF delante, la carga de trabajo del servidor y el riesgo de explotación bajan. Es una de las defensas con mejor retorno.

Consejo 6: HTTPS obligatorio y TLS moderno

En 2025, un sitio sin HTTPS es un imán de problemas. aaPanel facilita Let’s Encrypt para certificados y automatiza la renovación. Usa esa ventaja al máximo.

- Certificados válidos para todas las rutas: incluye subdominios si el panel o apps internas comparten un hostname.

- Redirección 301 a HTTPS: fuerza HTTPS en el servidor web, no solo a nivel aplicación. Consistencia total.

- HSTS: habilita Strict-Transport-Security para que los navegadores obliguen conexiones seguras. Ajusta max-age y preload con cuidado.

- Desactiva TLS obsoleto: mantén TLS 1.2 y 1.3; desactiva suites inseguras. Apunta a una calificación A en SSL Labs.

- OCSP Stapling y caché: mejora rendimiento y validación. Son pequeños ajustes con impacto positivo.

Además del cifrado, evitas warnings del navegador y mejoras señales de confianza de cara a usuarios y buscadores.

Consejo 7: Aislamiento de sitios, permisos mínimos y PHP seguro

Muchos servidores alojan varios sitios. Si uno cae, no debería arrastrar a los demás. El aislamiento y el principio de mínimos privilegios son la base de un hosting robusto con aaPanel.

- Usuarios separados por sitio: cada proyecto con su usuario del sistema y su directorio. Nada de compartir credenciales.

- Pools PHP-FPM dedicados: así evitas que procesos de un sitio puedan ver o manipular archivos de otro.

- open_basedir y disable_functions: limita rutas accesibles y deshabilita funciones peligrosas (exec, shell_exec, etc.) salvo que sean justificadas.

- Permisos de archivos correctos: archivos 640/644, directorios 750/755, propietario el usuario del sitio, grupo del servicio si aplica.

- SFTP en lugar de FTP: evita credenciales en claro y puertos extra. Si puedes, usa llaves SSH también para despliegues.

- Entornos separados: producción, staging y desarrollo no deberían convivir sin aislamiento.

Con este enfoque, un problema local no se convierte en un incidente global. Es el “cinturón y tirantes” del hosting profesional.

Consejo 8: Backups 3-2-1, cifrado y pruebas de restauración

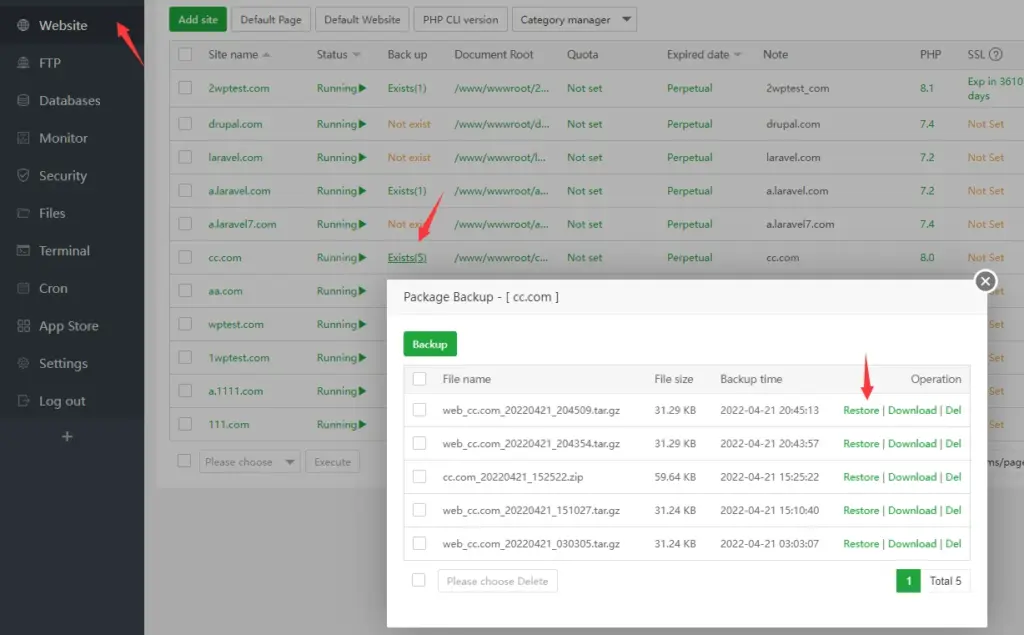

No existe seguridad sin copias de seguridad fiables. La regla 3-2-1 no falla: 3 copias, en 2 medios distintos, 1 fuera del servidor. aaPanel permite automatizar backups de archivos y bases de datos y, según complementos, enviarlos a repositorios remotos.

- Frecuencias adaptadas al negocio: si tu sitio cambia a diario, copias diarias como mínimo; si hay tienda online, quizá cada 6 horas.

- Versionado y retención: conserva puntos en el tiempo, con rotación de al menos 14-30 días según el riesgo.

- Cifrado: cifra el backup antes de salir del servidor y usa credenciales con permisos limitados para el almacenamiento remoto.

- Pruebas de restauración: agenda restauraciones de prueba en un entorno aislado. Más de un negocio ha descubierto tarde que el backup era incompleto.

- Incluye configuración: además de archivos y bases, anota o respalda configs críticas de Nginx/Apache, PHP, cron y firewall.

Cuando algo falla, la velocidad de recuperación es lo que distingue un incidente de una catástrofe. Ensaya el procedimiento como si fuera un simulacro.

Consejo 9: Monitorización, alertas y auditoría continua

Lo que no se mide, no se mejora. Y lo que no se vigila, se escapa. En aaPanel puedes activar monitores de recursos y revisar registros de acceso, errores y seguridad.

- Recursos y procesos: CPU, RAM, disco, I/O y procesos largos. Un pico anómalo puede indicar ataque o bucle de aplicación.

- Integridad de archivos: detecta cambios inesperados en rutas sensibles (por ejemplo, directorios de WordPress o configuraciones del sistema).

- Alertas accionables: no te satures; define umbrales claros y envía avisos a un canal operativo (email, Slack, Telegram).

- Registros centralizados: si gestionas varios servidores, centraliza logs para correlacionar eventos.

- Rotación de logs: evita llenado de disco y conserva la historia necesaria para análisis posterior.

Una observabilidad mínima bien diseñada te permite actuar antes de que la caída sea visible para clientes o buscadores.

Consejo 10: Escaneo de malware y hardening de WordPress

Si utilizas WordPress —especialidad de Entornodev—, refuérzalo desde el servidor para reducir superficie de ataque. Complementa con escaneos periódicos en el sistema.

- Escáner de malware: integra herramientas como ClamAV o detectores específicos para contenido web. Agenda análisis y revisa reportes.

- Deshabilita XML-RPC si no lo usas: reduce ataques de fuerza bruta distribuidos. En su lugar, usa API REST con autenticación segura.

- Limita intentos de login: a nivel servidor o aplicación. Combínalo con WAF para bloquear oleadas.

- Actualizaciones de núcleo, temas y plugins: planifica ciclos de revisión. Evita plugins abandonados y temas nulled.

- Permisos y propiedad correctos: evita que PHP pueda escribir en directorios críticos salvo uploads y cachés.

- Bloquea ejecución en uploads: impide que archivos maliciosos subidos se ejecuten añadiendo reglas del servidor.

Con estas prácticas, las infecciones disminuyen de forma notable y el tiempo de respuesta ante un problema se acorta.

Errores frecuentes y cómo evitarlos

En auditorías de seguridad para aaPanel vemos patrones que se repiten. Evitarlos te ahorrará incidentes:

- Dejar credenciales por defecto: usuarios/puertos sin cambiar son un imán de scans automatizados.

- Confiar solo en plugins de seguridad: son útiles, pero la base está en el sistema, firewall, permisos y actualizaciones.

- Backups sin validación: creer que “se está copiando” sin pruebas de restauración es jugar a la ruleta rusa.

- Todo en un mismo usuario: mezclar proyectos y permisos allana movimientos laterales de un atacante.

- Retrasar parches críticos: cuanto más esperas, más simple es para un atacante encontrar la grieta.

- No monitorizar: si no hay alertas, un ataque lento puede pasar desapercibido durante semanas.

Guía práctica: configuración inicial segura en 30 minutos

Si buscas un plan express para aplicar hoy mismo, sigue esta secuencia. Es sencilla y sube la vara de seguridad de forma tangible:

- Accede a aaPanel y cambia el puerto del panel. Documenta el nuevo valor y ajusta el firewall. Si puedes, cambia también la ruta de acceso al login.

- Habilita protección adicional en el login: verifica si tu versión permite 2FA. Si no, añade BasicAuth a la ruta del panel.

- Restringe el panel por IP: añade tu IP (o la de la VPN) a la lista blanca y prueba desde otra red para confirmar que queda bloqueado.

- Configura alertas de inicio de sesión, cambios de contraseña y accesos fallidos.

- Endurece SSH: mueve el puerto, crea usuario con sudo, deshabilita root y contraseñas, y agrega tu llave pública.

- Ajusta el firewall: cierra todo, abre 80/443 y los puertos de administración que necesites. El resto, denegado.

- Activa ModSecurity en modo detección con reglas OWASP, revisa logs y en 48 horas cambia a bloqueo.

- Emite o renueva certificados con Let’s Encrypt. Fuerza HTTPS y activa HSTS.

- Prepara backups: agenda copias diarias de archivos y bases, súbelas a almacenamiento remoto cifrado y realiza una restauración de prueba.

- Instala un escáner de malware básico, programa análisis semanales y configura notificaciones.

Este “paquete mínimo viable” deja tu servidor en un nivel muy superior al promedio. A partir de ahí, puedes añadir capas según la criticidad del proyecto.

Buenas prácticas adicionales para reforzar aaPanel

Si quieres llevar la seguridad del panel de control a un nivel aún más alto, considera estas medidas complementarias:

- Bloqueo por geolocalización: si solo administras desde un país concreto, filtra accesos administrativos por región.

- VPN obligatoria: centraliza el acceso a puertos sensibles a través de una VPN y bloquea el resto de IPs.

- Control de versiones IaC: versiona configuraciones (Nginx/Apache, PHP, firewall) para auditar cambios y revertir rápido.

- Segmentación de redes: separa tráfico público, administración y backend en subredes o VLAN distintas si tu infraestructura lo permite.

- Políticas de contraseñas: cuando el acceso por contraseña sea inevitable, aplica longitud, complejidad y rotación razonable.

- Formación del equipo: la mejor configuración se cae si se comparten credenciales por mensajería o se descargan adjuntos maliciosos.

Preguntas frecuentes sobre seguridad en aaPanel

¿Es suficiente con cambiar el puerto del panel?

No. Es un buen comienzo porque reduce el ruido de bots, pero debe acompañarse de restricciones por IP, 2FA/BasicAuth, contraseñas robustas y un firewall correcto.

¿Puedo romper el sitio al activar ModSecurity?

Puede generar falsos positivos en rutas concretas. Por eso recomendamos modo detección primero, revisión de logs, exclusiones por ubicación y luego bloqueo.

¿Cada cuánto debo actualizar?

Panel y servicios clave: mensual como mínimo, con parches críticos en cuanto salen. WordPress, temas y plugins: semanal si hay cambios.

¿Qué backup mínimo debo tener?

Al menos diario de archivos y base de datos, con retención de 14 días y copia remota. Para eCommerce o sitios de alta rotación, cada 6 horas.

¿Un WAF a nivel aplicación sustituye al WAF del servidor?

No. Se complementan. Un WAF del servidor bloquea antes de llegar a la app; el de aplicación entiende mejor el contexto del CMS.

Casos reales: cómo pequeños ajustes evitan grandes problemas

En Entornodev hemos visto cómo cambios simples marcan la diferencia. Un cliente con un blog corporativo sufría picos de CPU. El análisis reveló miles de intentos de fuerza bruta al login de WordPress. Con reserva de IPs para administración, limitación de intentos y WAF con reglas específicas, el consumo bajó un 70% y la web se mantuvo estable sin ampliar recursos.

En un eCommerce, el reto era la continuidad. Se implementó un esquema de backups 3-2-1 con cifrado, almacenamiento remoto y pruebas de restauración trimestrales. Meses después, una actualización del tema introdujo un fallo grave. La tienda volvió a estar operativa en 12 minutos gracias a una restauración limpia. Sin esa preparación, el impacto habría sido de horas o días.

Cómo te ayuda Entornodev a blindar tu aaPanel

Si prefieres delegar o acelerar el proceso, nuestro equipo puede encargarse de todo. En Entornodev combinamos hosting optimizado, VPS administrados y soporte experto en WordPress con protocolos de seguridad probados. ¿Qué hacemos por ti?

- Auditoría de seguridad de aaPanel: revisamos acceso, firewall, servicios, WAF, HTTPS, permisos y backups, con un informe claro y priorizado.

- Endurecimiento integral: aplicamos las mejores prácticas que ves en esta guía, adaptadas a tu stack y a tus riesgos.

- Monitorización y alertas 24/7: configuramos paneles, umbrales y avisos para reaccionar antes de que afecte a tus usuarios.

- Backups inteligentes: diseñamos y operamos tu estrategia 3-2-1 con cifrado y restauraciones de prueba.

- Hardening de WordPress: reglas del servidor, aislamiento, caché, seguridad de login y actualización controlada de plugins.

- Soporte continuo: estarás acompañado por especialistas que hablan tu idioma y priorizan tu negocio.

En resumen, convertimos la seguridad en una ventaja competitiva: menos caídas, mejor rendimiento y más confianza de tus clientes.

Resumen de los mejores consejos de seguridad para aaPanel

Si solo pudieras llevarte tres ideas de esta guía, que sean estas:

- Controla el acceso: fortifica panel y SSH con 2FA/BasicAuth, IPs permitidas y claves SSH; todo lo demás se apoya ahí.

- Reduce superficie y mantén al día: firewall minimalista, WAF activo y parches periódicos cierran muchas puertas antes de que se abran.

- Prepárate para el “y si…”: backups probados y monitorización real garantizan continuidad aunque algo falle.

Aplicar estas bases no es complejo y tiene un retorno inmediato en tranquilidad y estabilidad.

Conclusión: convierte aaPanel en un bastión, no en un atajo

aaPanel te ofrece una administración sencilla, pero la sencillez no debe confundirse con dejar todo por defecto. Con los consejos de seguridad para aaPanel que has visto, puedes elevar tu servidor a un estándar profesional en poco tiempo. Empieza por el acceso, sigue por el firewall y WAF, asegura HTTPS, aísla tus sitios y consolida tu estrategia de copias y monitorización. Si quieres acelerar, en Entornodev estamos listos para ayudarte con servidores VPS aaPanel para gestión fácil, segura, rápida y soporte continuo para tu WordPress.